近年来,云计算受到了学术界和产业界的一致关注。随着云计算应用的日益复杂。其安全性要求也越来越高。而且传统的IT系统是封闭的,存在于企业内部,对外暴露的只是网页服务器、邮件服务器等少数接口,因此只需要在出口设置防火墙、访问控制等安全措施,就可以解决大部分安全问题。但在云环境下,云暴露在公开的网络中,任何一个节点及它们的网络都可能受到攻击,存在诸多安全隐患。

云计算中的安全包括身份和访问管理、数据安全、隐私保护、虚拟化安全等。图l描述了虚拟化角度下的云计算架构。节点的物理硬件和网络物理硬件通过多层虚拟化的逻辑简化过程形成了弹性化的计算、存储和网络带宽3者整合的虚拟资源池.提供了随需而选的资源共享、分配、管控平台,用户可根据上层的数据和业务形态的不同需求,搭配出各种互相隔离的应用。这样通过虚拟技术,就形成一个服务导向的可伸缩的lT基础架构,可以提供云计算服务。比如Amazon EC2(elastic compute cloud),它为用户提供了大量的虚拟资源,用户只需根据自己的需要创建虚拟机实例。从而通过这些资源完成用户的任务。

专家大多认为.云计算与传统IT环境最大的区别在于其虚拟的计算环境,也正是这一区别导致其安全问题变得异常“棘手”。身份管理、数据安全等问题可以通过现有的访问控制策略、数据加密等传统安全手段来解决,而虚拟化作为云计算最重要的技术,且虚拟环境是云计算的独特环境。传统的安全措施很难从根本上解决问题,必须采取新的安全策略。

1、虚拟化技术

云计算的特征体现为虚拟化、分布式和动态可扩展。虚拟化是云计算最主要的特点。每一个应用部署的环境和物理平台是没有关系的,通过虚拟平台进行管理、扩展、迁移、备份,种种操作都是通过虚拟化技术完成。虚拟化技术是一种调配计算资源的方法.它将应用系统的不同层面——硬件、软件、数据、网络、存储等一一隔离开来,从而打破数据中心、服务器、存储、网络、数据和应用中的物理设备之间的划分,实现架构动态化.并实现集中管理和动态使用物理资源及虚拟资源。图2显示的是一个典型的虚拟机系统。其中,虚拟机监控器(virtual machine monitor,VMM),又称为监管程序(Hypervisor),是虚拟化技术的核心。通过在计算机系统上添加一个虚拟机监控程序软件对计算机系统进行虚拟化.在物理机上构建一个虚拟机系统,每个虚拟机(VM)运行自己的客户机操作系统(GuestOS)。这可以说是云计算的一个雏形。

现在,整个IT环境已逐步向云计算时代跨越,虚拟化技术也从最初的侧重于整合数据中心内的资源.发展到可以跨越IT架构实现包括资源、网络、应用和桌面在内的多种虚拟化.这些都促进了云计算模式的形成。大部分软件和硬件已经对虚拟化有一定支持,可以把各种IT资源、软件、硬件、操作系统和存储网络等要素都进行虚拟化,放在云计算平台中统一管理。

2、虚拟化安全问题研究

2.1 虚拟化的安全问题

虚拟化技术对于云计算而言是非常重要的,所以,虚拟化的安全也直接关系到云计算的安全。从目前研究来看,云计算的虚拟化安全问题主要集中在以下几点。

(1)VM Hopping

一台虚拟机可能监控另一台虚拟机甚至会接人到宿主机.这称为VM Hopping。如果两个虚拟机在同一台宿主机上.一个在虚拟机1上的攻击者通过获取虚拟机2的IP地址或通过获得宿主机本身的访问权限可接人到虚拟机2。攻击者监控虚拟机2的流量,可以通过操纵流量攻击.或改变它的配置文件.将虚拟机2由运行改为离线,造成通信中断。当连接重新建立时.通信将需要重新开始。

(2)VM Escape

VM Escape攻击获得Hypervisor的访问权限.从而对其他虚拟机进行攻击。若一个攻击者接人的主机运行多个虚拟机,它可以关闭Hypervisor,最终导致这些虚拟机关闭。

(3)远程管理缺陷

Hypervisor通常由管理平台来为管理员管理虚拟机。例如,Xen用XenCenter管理其虚拟机。这些控制台可能会引起一些新的缺陷.例如跨站脚本攻击、SQL入侵等。

(4)拒绝服务(DoS)的缺陷

在虚拟化环境下,资源(如CPU、内存、硬盘和网络)由虚拟机和宿主机一起共享。因此,DOS攻击可能会加到虚拟机上从而获取宿主机上所有的资源.因为没有可用资源,从而造成系统将会拒绝来自客户的所有请求。

(5)基于Rootkit的虚拟机

Rootkit概念出现在Unix中,它是一些收集工具,能够获得管理员级别的计算机或计算机网络访问。如果Hypervisor被Rootkit控制.Rootkit可以得到整个物理机器的控制权。

(6)迁移攻击

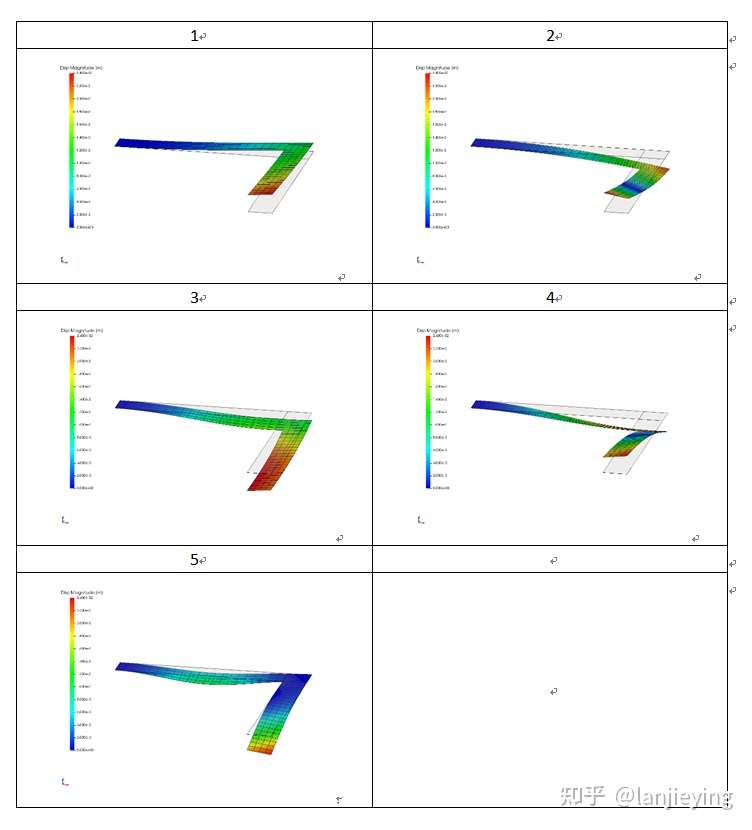

迁移攻击可以将虚拟机从一台主机移动到另一台,也可以通过网络或USB复制虚拟机。虚拟机的内容存储在Hypervisor的一个文件中。如图3所示。在虚拟机移动到另一个位置的过程中,虚拟磁盘被重新创建.攻击者能够改变源配置文件和虚拟机的特性。一旦攻击者接触到虚拟磁盘.攻击者有足够的时间来打破所有的安全措施,例如密码、重要认证等。由于该虚拟机是一个实际虚拟机的副本,难以追踪攻击者的此类威胁。

除此以外。虚拟机和主机之间共享剪切板可能造成安全问题。若主机记录运行在主机上的虚拟机的登录按键和屏幕操作,如何确保主机日志的安全也是一个问题。